Advanced Persistent Threat (APT) grupları, sofistike siber saldırılar gerçekleştiren, çoğunlukla devlet desteğiyle hareket eden veya yüksek düzeyde yetenek ve kaynaklara sahip olan siber suç örgütleridir. Bu gruplar, özellikle uzun vadeli ve gizli erişim elde etmeyi amaçladıkları belirli hedefler üzerinde yoğunlaşır. APT saldırılarının karakteristik özelliği, karmaşıklığı ve çok katmanlı doğasıdır. Bu saldırılar, genellikle zor tespit edilen zararlı yazılımlar ve sıfır gün açıklarını içeren ileri düzey teknikler kullanır. APT gruplarının temel stratejisi, hedef ağlarda uzun süreli ve fark edilmeden varlıklarını sürdürmektir.

Bu tür saldırılar, özel olarak seçilmiş kuruluşlara veya devlet organlarına yönelik olup, genellikle değerli bilgilere erişimi hedefler. Saldırılar, ağa sızma, iç ağda hareket etme, verileri çalma ve ağ içinde gizlenme gibi bir dizi aşamadan oluşur. APT grupları, sıklıkla yüksek finansal kaynaklara ve geniş bir yetenek yelpazesine sahip üyelere sahiptir. Bazen bu gruplar, ulusal çıkarları desteklemek amacıyla devletler tarafından desteklenir.

APT (Advanced Persistent Threat) gruplarının saldırılarını anlamlandırmak ve yapılan karmaşık saldırıları bir yaşam döngüsü biçiminde sunabilmek için MITRE ATTCK tarafından geliştirilen bir bilgi tabanı mevcuttur. Bu bilgi tabanında yer alan APT gruplarının uyguladığı “taktik, teknik ve prosedürler”, siber saldırılarda kullanılan özel stratejiler ve yöntemlerdir. Bu terimler, siber güvenlik alanında sıkça kullanılır ve APT gruplarının nasıl hareket ettiğini anlamak için önemlidir:

- Taktik: Bu, APT grubunun genel hedeflerine ulaşmak için kullandığı stratejileri ifade eder. Örneğin, bilgi toplama, sistemlere sızma, kalıcılık sağlama veya veri çıkarma gibi genel amaçlar taktik kapsamında değerlendirilir.

- Teknik: Taktiklerin uygulanmasında kullanılan spesifik yöntemlerdir. Örneğin, bir APT grubunun hedef sistemlere sızmak için kullandığı zafiyetler, kimlik avı saldırıları veya sıfır gün açıklarını istismar etme gibi yöntemler teknik olarak sınıflandırılır.

- Prosedür: Bu, tekniklerin uygulanma şeklini ifade eder. Yani, bir teknik kullanılarak gerçekleştirilen adım adım işlemlerdir. Örneğin, bir zararlı yazılımın hedef sisteme nasıl yerleştirildiği, komuta ve kontrol sunucularıyla nasıl iletişim kurulduğu veya çalınan verilerin nasıl çıkarıldığı prosedürleri içerir.

Bu taktik, teknik ve prosedürler, APT gruplarının saldırılarını planlamalarında ve uygulamalarında temel bir rol oynar. Ayrıca, siber güvenlik uzmanları bu bilgileri kullanarak, bu tür tehditlere karşı savunma stratejileri geliştirir ve var olan güvenlik sistemlerini güçlendirir. Bu yaklaşım, APT saldırılarının anlaşılmasını ve bunlara karşı etkili önlemler alınmasını sağlar.

Günümüzde, siber güvenlik dünyasında aktif olarak faaliyet gösteren üç önemli Advanced Persistent Threat (APT) grubu öne çıkmaktadır:

Fancy Bear (APT28): Rusya bağlantılı bir grup, NATO üyesi ülkeler, siyasi organizasyonlar, hükümetler ve medya kuruluşlarına karşı gerçekleştirdiği siber casusluk operasyonlarıyla tanınmaktadır. Bu grubun saldırı repertuarı, genellikle zararlı yazılımların dağıtımını, kimlik avı (phishing) yöntemlerini ve sıfır gün güvenlik açıklarını kullanarak hedeflerine sızmayı içerir.

Lazarus Group (APT38): Kuzey Kore’ye atfedilen bir grup, finans sektörüne ve kripto para piyasalarına yönelik saldırılarla ün kazanmıştır. Bu grup, genellikle uluslararası finans sistemlerine ve dijital para birimlerine yönelik saldırılar düzenleyerek büyük miktarda maddi kazanç elde etmeye çalışmaktadır. Lazarus Group’un bu başarısı, kullanılan gelişmiş stratejiler ve karmaşık zararlı yazılımlar sayesindedir.

APT1 (Unit 61398): Çin Halk Kurtuluş Ordusu’na ilişkilendirilen bir grup, dünya çapındaki birçok kuruluşa yönelik endüstriyel casusluk ve fikri mülkiyet hırsızlığı faaliyetleriyle dikkat çeker. APT1, genellikle uzun süreli ve detaylı planlama gerektiren karmaşık operasyonlarla önemli ticari ve askeri bilgileri ele geçirmeyi hedefler.

Bu üç APT grubu, siber güvenlik alanında sürekli bir risk oluşturmakta ve uluslararası güvenlik politikalarının şekillenmesinde kritik bir rol oynamaktadır. Özellikle devlet destekli bu grupların etkinlikleri, siber güvenlik stratejilerinin gelişimini doğrudan etkilemektedir.

APT 28 grubunun kullanmış olduğu özgün bir taktik, teknik ve prosedür örneğini inceleyelim. Bu inceleme de aşağıda belirttiğim saldırı yaşam döngüsü üzerinden ilerleyeceğiz.

Intelligence Gathering

Hedef bireyleri kamu kaynaklarını (örneğin, sosyal medya siteleri) kullanarak tanımlayıp araştırmak ve özelleştirilmiş bir saldırı hazırlamak.

Point of Entry

Genellikle sıfır gün zararlı yazılımı kullanarak sosyal mühendislik (e-posta/IM veya sürücüden indirme) yoluyla yapılan ilk ihlal.

Command & Control (C&C) Communication

Bir saldırı boyunca kullanılan, kullanılan zararlı yazılımı yönlendirmek ve kontrol etmek için gerekli olan iletişim aşaması.

C&C iletişimi, saldırgana, ağ içinde yatay olarak hareket etmeyi, kompromis edilmiş makineleri istismar etmeyi ve veri sızdırmayı sağlar.

Lateral Movement and Persistent

Ağın içine bir kez girildikten sonra, saldırganın kimlik bilgilerini toplama, ayrıcalık seviyelerini yükseltme ve sistemde kalıcılık sağlama aşaması.

Asset/Data Discovery

İlgi çekici verileri barındıran önemli sunucuları ve hizmetleri belirlemek için kullanılan çeşitli teknikleri içeren aşama (örneğin, port taraması)

Data Exfiltration

Hassas bilgiler toplandıktan sonra, verilerin saldırgan kontrolünde olan bir sunuya aktarma işlemi. Veri sıkıştırılır ve genellikle aktarım için şifrelenir.

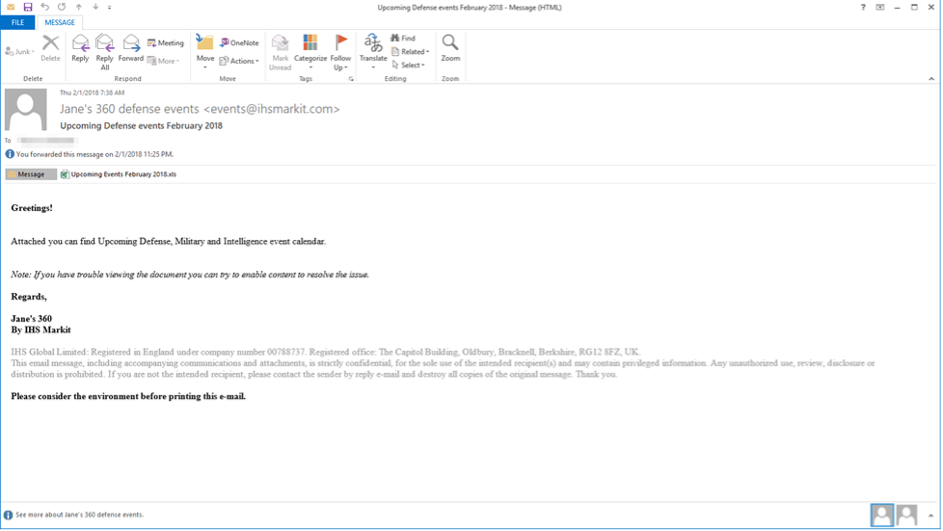

APT 28 grubunun 2018 Şubat ayında yaptığı saldırıda sistemlere erişebilmek için özelleşmiş bir phishing kampanyası yaptığı görülmüştür. APT grupları bu kampanyaların başarılı olması için öncelikle seçtikleri hedef hakkında bilgi toplayıp kaynaklarını edindikten sonra spear phishing olarak geçen bir phishing saldırısı düzenlerler. APT 28 grubu da bu aşamada “Yaklaşan Savunma Etkinlikleri Şubat 2018” konu satırını kullanarak ve Jane’s 360 savunma etkinliklerinden [email protected] olduğunu iddia eden bir gönderici adresi ile bir phishing e-postasından yararlandı. Bu aşamaya kadar saldırgan grubun kullandığı taktik ve teknikleri detaylandıralım:

Şekil 1 Saldırı kampanyasında kullanılan spear phishing maili

Intelligence Gathering ve Point of Entry

Resource Development (Taktik)

Domains (Teknik): Saldırganlar, hedef alma süreçlerinde kullanabilecekleri alan adlarını temin edebilirler. İnsanların okuyup anlayabileceği bu alan adları, bir ya da birden fazla IP adresini temsil eder. Söz konusu alan adları, satın alınabilir veya duruma göre ücretsiz olarak da sağlanabilir.

Saldırganlar, operasyonlarını desteklemek amacıyla kullanacakları kaynakların geliştirilmesine odaklanmaktadır. Bu süreç, hedefleme faaliyetlerine yardımcı olabilecek kaynakların yaratılması, satın alınması veya başka yollarla elde edilmesini içerir. Söz konusu kaynaklar, altyapı, hesaplar ve çeşitli yetenekler gibi unsurları kapsar. Saldırganlar, bu kaynakları, örneğin komuta ve kontrol amaçlı kullanılmak üzere alınan domain adları, ilk erişim aşamasında kimlik avı için kullanılacak e-posta hesapları veya savunma sistemlerinin atlatılmasında yardımcı olacak şekilde çalınan kod imzalama sertifikaları gibi, düşman yaşam döngüsünün diğer aşamalarında avantaj sağlamak için kullanabilirler. Bu süreç, saldırganların daha etkili ve gizli operasyonlar yürütebilmesi için kritik öneme sahiptir.

Reconnaissance (Taktik)

Spear Phishing (Teknik): Saldırganlar, hedefledikleri operasyonlarda kullanacakları kritik bilgilere ulaşmak amacıyla, zararlı bir link içeren özel olarak hazırlanmış phishing mesajları gönderebilirler. Bu tür bilgi toplama amaçlı phishing girişimleri, hedeflerin özellikle kimlik bilgileri veya harekete geçirilebilir diğer bilgileri açığa çıkarmalarını hedefler. Bilgi toplama odaklı bu phishing yöntemleri sıklıkla sosyal mühendislik taktiklerini barındırır; bunlar arasında bilgi toplama amaçlı sahte hesap oluşturma veya mevcut hesapları ele geçirme gibi faaliyetler yer alır ve genellikle birden fazla, aciliyet hissi veren iletiler gönderilir.

Saldırganlar, ileride yapacakları operasyonlar için stratejik planlamalarına yardımcı olacak bilgiler elde etmeye çalışmaktadır. Bu süreçte kullanılan keşif yöntemleri, hedeflenen kurumların altyapıları, personel bilgileri ve diğer önemli detaylar gibi bilgilerin aktif veya pasif yollarla toplanmasını içerir. Elde edilen bu bilgiler, saldırganların diğer aşamalarda daha etkili hareket etmelerini sağlar. Örnek olarak, toplanan veriler ilk erişim aşamasının planlanması ve uygulanması, kompromis sonrası hedeflerin saptanması ve önceliklendirilmesi ya da ileri keşif çalışmalarının yönlendirilmesi ve liderliği için kullanılabilir. Bu süreç, saldırganların amaçlarına ulaşmalarında kritik bir rol oynar.

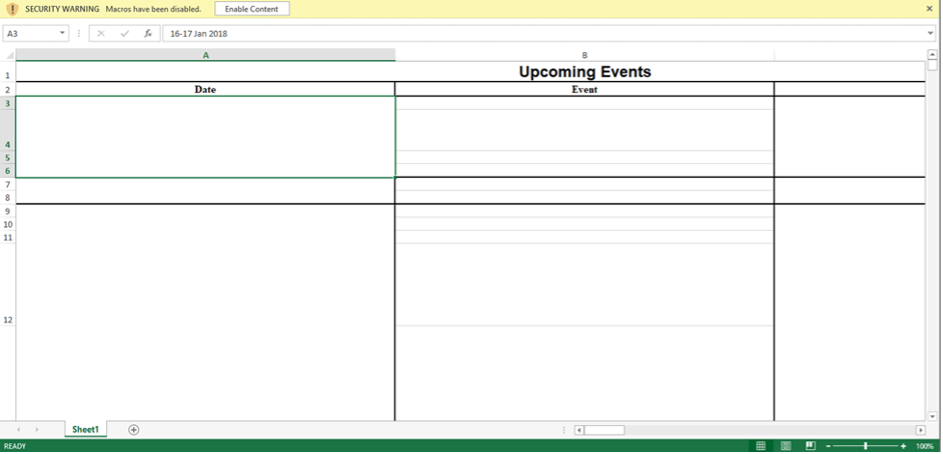

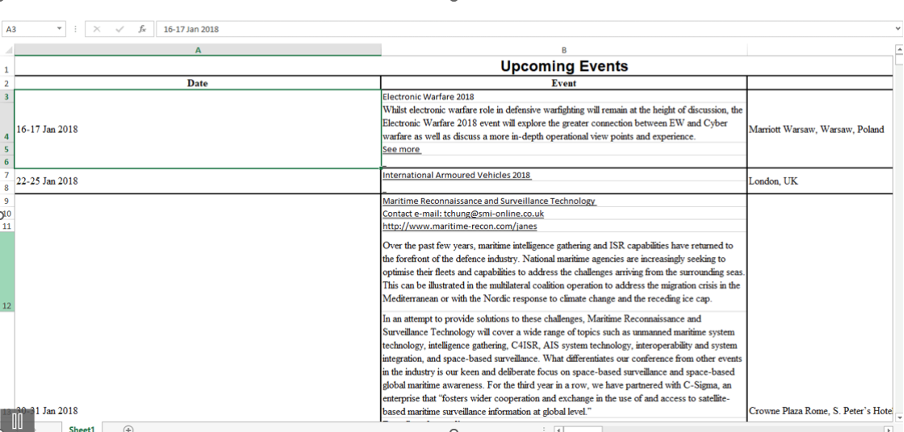

Saldırgan grup, gönderdikleri spear phishing maili içerisinde zararlı makro bulunan bir excel dosyasını da ekte göndererek zararlı faaliyetlerini gerçekleştirme amacında bulunmuştur. Dosya incelendiğinde kullanıcının makroyu etkinleştirmesi için metin beyaz fontta yazılmış ve gizlenmiştir. Kullanıcı makroyu etkinleştirdikten sonra aşağıdaki kod çalıştırılmaktadır. Bu kodla birlikte beyaz fontta olan yazı siyah rengini alıp görüntülenmesi sağlanmıştır. Aşağıdaki şekilde bu olay gösterilemektedir.

ActiveSheet.Range(“a1:c54”).Font.Color = vbBlack

Şekil 2 Excel dosyasının kullanıcı tarafında görünümü

Makro incelendiğinde base64 kodlu payload içermektedir. Daha sonra, makro bu payloadu C:\Programdata klasöründe rastgele bir dosya adı ile .txt uzantılı bir metin dosyasına yazar, bu metin dosyasının içeriğini “certutil -decode” komutunu kullanarak çözer ve çözümlenmiş içeriği, C:\Programdata klasöründe rastgele adlandırılmış bir .exe uzantılı dosyaya yazar ve bu yürütülebilir dosyayı çalıştırır. Yürütülebilir dosya aslında bu saldırıda dosya içerisinde gömülü bir şekilde yer alan payloadu (DLL) yükleyen bir Trojandir. Trojan DLL dosyasını %LOCALAPPDATA%\cdnver.dll bu dosya yoluna kaydeder. Trojan daha sonra %LOCALAPPDATA%\cdnver.bat dosya yolunda aşağıdaki kodu içeren bir batch dosyası oluşturur:

start rundll32.exe “C:\Users\user\AppData\Local\cdnver.dll”,#1

Trojan, bu batch dosyasını DLL dosyasını çalıştırma için kullanır. Sistem üzerinde kalıcılık sağlamak amacıyla kullanıcı sisteme her giriş yaptığında batch dosyasını çalıştıracak olan HKCU\Environment\UserInitMprLogonScript kayıt defteri anahtarına batch dosyasının dosya yolunu yazar.

Trojan C2 bağlantısı kurmak ve keşfettiği/topladığı bilgileri aktarmak için öncelikle sistemde internet bağlantısının olup olmadığını kontrol eder. Toplanan bilgiler arasında, depolama birimi seri numarası, çalışan proseslerin bir listesi, ağ arayüz kartı bilgileri, depolama cihazının adı ve sistemin bir ekran görüntüsü bulunur. Trojan ekran görüntüsünü almak için Windows API’lerini kullanmak yerine, klavyede bulunan “Ekran Görüntüsü Al” tuşuna (VK_SCREENSHOT) basılmasını taklit eder ve ekran görüntüsünü panoya kaydeder, daha sonra panodaki verilere erişir ve bunları HTTP isteğine dahil etmek için bir JPG resmine dönüştürür. Tüm bu veriler şifrelenir, base64 ile kodlanır ve başlangıçtaki İnternet bağlantı kontrolüne benzer bir yapıya sahip bir URL’ye HTTP POST ile C2 sunucusuna gönderilir.

Bu aşamaya kadar saldırgan grubun kullandığı taktik ve teknikleri detaylandıralım:

Lateral Movement and Persistance

Execution (Taktik)

User Execution: Malicious File (Teknik): Saldırganların, kötü amaçlı bir dosyanın kullanıcı tarafından açılmasına dayalı olarak yürütme kazanma stratejisi bulunabilir. Kullanıcılar, kod yürütmesini tetikleyecek bir dosyayı açmaya yönlendirmek için sosyal mühendislik taktiklerine maruz kalabilir. Bu tür bir kullanıcı hareketi, sıklıkla Mızrak Phishing Eki ile ilişkili olarak gözlemlenen sonraki bir davranıştır. Saldırganlar, .doc, .pdf, .xls, .rtf, .scr, .exe, .lnk, .pif ve .cpl gibi kullanıcıların etkinleştirmesi gereken farklı dosya türlerini kullanabilirler.

Saldırganlar, zararlı kodları aktif hale getirmek için çaba sarf ediyorlar. Bu yürütme süreci, saldırgan tarafından kontrol edilen kodların bir sistemde, ister yerel ister uzak olsun, çalıştırılmasını sağlayan teknikleri kapsar. Zararlı kodları çalıştıran bu tür teknikler, genellikle geniş çaplı hedeflere ulaşmak amacıyla diğer taktiklerle birleştirilir; bu hedefler arasında ağ keşfi veya veri hırsızlığı bulunabilir. Örnek olarak, bir saldırgan, uzaktaki bir sistemi keşfeden bir PowerShell betiğini çalıştırmak için bir uzaktan erişim aracı kullanabilir.

Persistance (Taktik)

Boot or Logon Initialization Scripts (Teknik): Kalıcılığı korumak amacıyla, saldırganlar sistem önyükleme veya kullanıcı girişi esnasında otomatik olarak devreye giren scriptleri tercih edebilirler. Bu tür başlangıç scriptleri, sıklıkla yönetimsel görevleri yerine getirmek, diğer uygulamaları başlatmak veya bilgileri dahili bir loglama sunucusuna iletmek için kullanılır. Bu scriptlerin yapısı, kullanıldıkları işletim sistemine ve yerel mi yoksa uzaktan mı uygulandıklarına göre farklılık gösterebilir.

Kalıcılık, saldırganların, sistemlerde meydana gelebilecek yeniden başlatmalar, kimlik doğrulama bilgilerinde değişiklikler ve erişimlerini kaybetmelerine neden olabilecek diğer durumlara karşı, bu sistemlere erişimlerini devam ettirmek için kullandıkları metodları ifade eder. Kalıcılığı sağlamak için kullanılan metodlar, sistemlerdeki varlıklarını korumalarına yardımcı olacak her türlü erişim, işlem veya yapılandırma değişikliğini kapsar; bu, mevcut kodları değiştirmek ya da onların yerine geçmek, başlangıçta çalışacak kodlar eklemek gibi eylemleri içerebilir.

Command & Control (C&C) Communication, Asset/Data Discovery and Data Exfiltration

Command and Control (Taktik)

Ingress Protocol (Teknik): Saldırganlar, dış sistemlerden, ele geçirilen bir ortama araç ve dosyaları aktarabilirler. Bu araç ve dosyalar, dışarıdan saldırganların kontrolündeki sistemlerden ya komuta ve kontrol kanalı üzerinden ya da FTP gibi alternatif protokoller kullanılarak kurbanın ağına transfer edilebilir. Transfer edildikten sonra, saldırganlar bu araçları ele geçirilen ortamdaki çeşitli kurban cihazları arasında dağıtabilir veya aktarabilir, bu da Yanal Araç Transferi olarak adlandırılır.

Saldırganlar, ele geçirdikleri sistemlerle iletişim kurup bu sistemleri kontrol etme çabası içindedirler. Komuta ve Kontrol, saldırganların hedef ağ içerisinde kendi kontrolündeki sistemlerle iletişim kurmalarını sağlayan teknikler bütünüdür. Saldırganlar, genellikle algılanmamak için normal ağ trafiğini taklit etme eğilimindedir. Kurbanın ağ yapısına ve güvenlik önlemlerine bağlı olarak, saldırganlar farklı gizlilik derecelerinde komuta ve kontrol mekanizmaları oluşturabilirler.

Discovery (Taktik)

Process Discovery (Teknik): Saldırganlar, bir bilgisayar sisteminde yürütülen işlemlerle ilgili bilgi toplamaya yönelebilirler. Bu bilgiler, ağdaki sistemlerde kullanılan genel yazılımlar ve uygulamalar hakkında detaylı bilgi sağlayabilir. Elde edilen bu veriler, saldırganların otomatik keşif faaliyetleri sırasında sonraki adımlarını belirlemelerine yardımcı olabilir. Bu, saldırganın hedefi tam anlamıyla enfekte etme kararını veya belirli stratejileri uygulama ihtimalini de içerebilir.

Bu süreçte, keşif aşaması, saldırganların sistem ve iç ağ yapısı hakkında bilgi toplamak için başvurdukları teknikler bütününü ifade eder. Bu teknikler, saldırganların çevreyi incelemelerine ve bir sonraki adımlarını planlamadan önce durumu değerlendirmelerine olanak tanır. Ayrıca, saldırganlara, kontrol altına alabilecekleri alanları ve giriş noktalarının çevresindeki koşulları keşfetme fırsatı verir, bu da mevcut hedefleri için nasıl yarar sağlayabileceklerini belirlemelerine yardımcı olur. İşletim sisteminin yerel araçları, bu bilgi toplama sürecinde sıklıkla kullanılır.

Exfiltration (Taktik) :

Exfiltration Over Alternative Protocol: Exfiltration Over Asymmetric Encrypted Non-C2 Protocol (Teknik): Saldırganlar, verileri mevcut komuta ve kontrol kanalının dışında, asimetrik şifrelenmiş bir ağ protokolü üzerinden sızdırabilirler. Ayrıca, bu veriler ana komuta ve kontrol sunucusundan farklı bir ağ konumuna gönderilebilir.

Asimetrik şifreleme algoritmaları, her iki uçta farklı anahtarlar kullanır. Kamu anahtarı kriptografisi olarak da bilinen bu yöntem, karşılıklı anahtarları kullanarak verileri şifreleyebilen/çözebilen anahtar çiftlerini gerektirir. İletişim kanallarının her bir ucu, yalnızca o varlık tarafından sahip olunan özel bir anahtar ve diğer varlığın kamu anahtarını kullanır. Şifreli iletişim başlamadan önce her iki tarafın kamu anahtarları değiştirilir.

Asimetrik şifreleme kullanan ağ protokolleri (örneğin HTTPS/TLS/SSL) genellikle anahtarlar değiştikten sonra simetrik şifrelemeye geçer. Saldırganlar, bir protokole entegre edilmiş bu şifrelenmiş mekanizmaları kullanmayı tercih edebilirler. Bu yöntemler, saldırganların veri sızıntısını gizlemelerine olanak tanır ve güvenlik önlemlerini aşmalarını kolaylaştırır.

Saldırganlar, ağdan veri sızdırma sürecinde, sızdırdıkları verileri algılanmadan çıkarmak için çeşitli teknikler uygularlar. Bu süreçte, elde ettikleri veriyi paketleyerek, şifreleme ve sıkıştırma yöntemleriyle koruma altına alırlar. Verinin hedef ağdan transferi genellikle saldırganın komuta ve kontrol kanalı üzerinden ya da başka bir alternatif kanal aracılığıyla gerçekleştirilir. Ayrıca, bu transfer sırasında veri boyutu üzerinde sınırlamalar getirebilirler. Bu yöntemler, saldırganların faaliyetlerinin tespit edilmesini zorlaştırmak ve veri güvenliğini ihlal etmek amacıyla kullanılır.

Sonuç:

Kurumların güvenlik stratejilerini planlarken, karşılaşabilecekleri tehditlerin doğasını anlamaları hayati önem taşır. Bu bağlamda, potansiyel tehdit aktörleri olan APT (Advanced Persistent Threat) gruplarının taktik, teknik ve prosedürlerini (TTP‘ler) çıkarmak, kurumların bu tehditlere karşı daha etkili savunma mekanizmaları geliştirmelerini sağlar. APT grupları, genellikle devlet destekli veya büyük ölçekli siber suç örgütleri olup, hedefledikleri kurum veya organizasyonlara uzun vadeli ve hedef odaklı saldırılar düzenlerler. Bu grupların TTP‘lerini anlamak, güvenlik ekiplerine saldırı öncesi belirtileri tanıma, güvenlik açıklarını tespit etme ve zamanında müdahale etme imkanı verir. Ayrıca, bu bilgiler risk değerlendirme ve önleme stratejilerinin geliştirilmesinde temel teşkil eder, böylece kurumlar kendilerini daha karmaşık ve gelişmiş siber tehditlere karşı koruyabilirler. Kısacası, APT gruplarının TTP‘lerini çıkarmak, kurumsal güvenliğin sadece güncel tehditlere değil, gelecekteki potansiyel tehditlere karşı da dirençli hale getirilmesinde kritik bir rol oynar. Bu, siber güvenlik duruşunu proaktif bir yaklaşıma dönüştürerek, kurumların siber tehditler karşısında bir adım önde olmalarını sağlar.

Kaynaklar

1. Harwood, C. (2011). Advanced Persistent Threats.

https://www.govmu.org/portal/sites/cert/CSD2012/RSA%20Presentation%20APT.pdf

2. Ping Chen, L. D. (2014). A study on Advanced Persistent Threats.

https://lirias.kuleuven.be/bitstream/123456789/461050/1/2014-apt-study.pdf

3. McMillen, D. (2014). IBM MSS: Wiper Malware Analysis.

https://portal.sec.ibm.com/mss/html/en_US/support_resources/pdf/Wiper_MSS_Threat_Report.pdf

4. Sofacy Attacks Multiple Government Entities

https://unit42.paloaltonetworks.com/unit42-sofacy-attacks-multiple-government-entities

5. Chen, Ping, Lieven Desmet, and Christophe Huygens. “A study on advanced persistent threats.” Communications and Multimedia Security: 15th IFIP TC 6/TC 11 International Conference, CMS 2014, Aveiro, Portugal, September 25-26, 2014. Proceedings 15. Springer Berlin Heidelberg, 2014.