SIEM Nedir?

Güvenlik Bilgi ve Olay Yönetimi (SIEM), organizasyonların iş süreçlerine zarar verebilecek potansiyel güvenlik tehditleri ve zafiyetlerini erkenden belirleyip müdahale etmelerine olanak tanıyan kritik bir güvenlik çözümüdür. SIEM, Güvenlik Bilgi Yönetimi (SIM) ve Güvenlik Olay Yönetimi (SEM) olmak üzere iki temel bileşeni entegre ederek, çeşitli kaynaklardan gelen olay loglarını toplayıp, bunları gerçek zamanlı analiz ederek norm dışı aktiviteleri saptar ve bu durumlara otomatik müdahalelerde bulunur. Bu sistemler, özellikle kullanıcı davranışlarındaki anomalileri tespit etme konusunda güvenlik ekiplerine büyük kolaylıklar sağlar ve yapay zeka (AI) ile makine öğrenimi teknolojilerini kullanarak tehdit algılama ve olay müdahale süreçlerini otomatize eder.

Başlangıçta log yönetim araçları olarak geliştirilen SIEM platformları zamanla evrilmiş, güvenlikle ilgili verilerin izlenmesini ve loglanmasını, hem uyumluluk hem de denetim amaçları doğrultusunda kolaylaştırmıştır. Gartner‘ın 2005 yılında SIM ve SEM’in birleşimine SIEM adını vermesiyle, bu teknoloji daha geniş bir kabul görmeye başlamıştır. Günümüzde, SIEM yazılımları, kullanıcı ve varlık davranış analizi (UEBA) ve ileri güvenlik analitikleri gibi özellikleri bünyesinde barındırarak, gelişmiş tehditlerin işaretlerini ve anormal davranışları belirleyebilme kapasitesine sahip olmuştur. Bu yetenekler, SIEM’in modern güvenlik operasyon merkezlerinin (SOC‘lar) temel araçlarından biri haline gelmesini sağlamıştır.

Son on yılda SIEM teknolojisi, yapay zeka kullanımı ile tehdit algılama ve olaya müdahale süreçlerini daha da akıllı ve hızlı hale getirerek büyük bir evrim geçirmiştir. Bu gelişmeler, kuruluşlara ağlarında gerçekleşen aktivitelere dair derinlemesine görünürlük sağlamakta ve potansiyel siber saldırılara karşı hızlı yanıt verme kapasitelerini artırmaktadır. Böylelikle, SIEM teknolojisi, güvenlik tehditlerinin proaktif bir şekilde yönetilmesinde ve uyumluluk gerekliliklerinin karşılanmasında vazgeçilmez bir rol oynamaktadır.

SIEM Nasıl Çalışır?

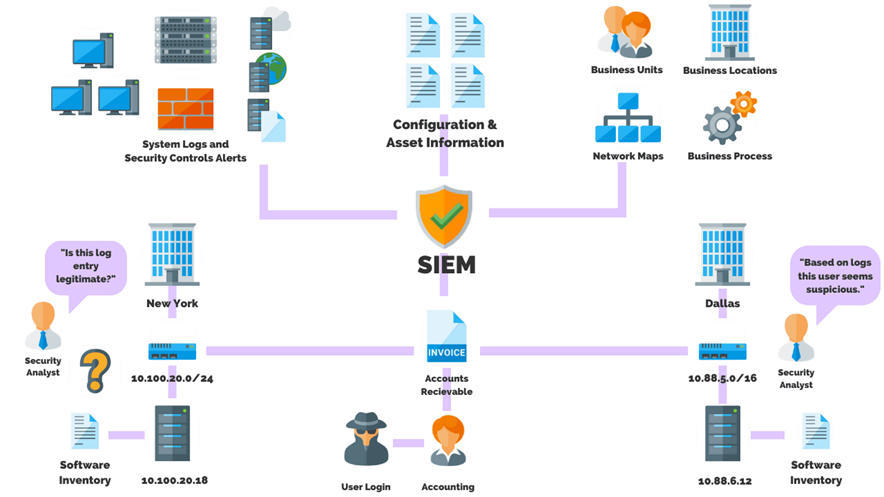

Güvenlik Bilgi ve Olay Yönetimi (SIEM) sistemleri, kuruluşların bütünleşik ve entegre bir yaklaşım ile kapsamlı bir güvenlik koruması sağlamasına olanak tanır. Güvenlik Operasyon Merkezi’nin (SOC) temel faaliyetleri olan tehdit tespiti, soruşturma, avlama ve yanıt verme süreçlerini destekleyen SIEM, tüm bu işlevleri tek bir merkezi panoda birleştirerek iş süreçlerini basitleştirir ve etkinliği artırır. Bu, kuruluşlara, geniş cihaz ve uygulama ağları üzerinden kurumsal düzeyde görünürlük sağlayarak, olası siber tehditlere karşı proaktif önlemler alabilme kapasitesi kazandırır.

SIEM çözümleri, organizasyonun BT ve güvenlik altyapısına ait geniş bir veri kaynağından bilgi toplayıp birleştirir. Bu kaynaklar arasında ana sistemler, ağlar, güvenlik duvarları ve antivirüs programları gibi güvenlik cihazları bulunur. Yazılım, saldırganların taktik, teknik ve prosedürleri (TTP‘ler) ile bilinen tehlike göstergeleri (IOC’ler) hakkındaki bilgilerden elde edilen tehdit kuralları aracılığıyla, güvenlik ekiplerine saldırgan hakkında içgörüler sunar.

Tehdit tespiti, SIEM‘in en kritik bileşenlerinden biridir. Bu, e-postalar, bulut kaynakları, uygulamalar, dış tehdit istihbaratı kaynakları ve uç noktalar gibi çeşitli alanlardaki tehditleri belirleyebilir. Olay tanımlandığında ve analiz edildiğinde, SIEM, olayın doğasına uygun şekilde raporlar ve bildirimler sağlayarak, ilgili paydaşları bilgilendirir. Kullanıcı ve varlık davranış analitiği (UEBA) gibi özellikler, anormal davranışları izleyerek potansiyel tehditleri belirler ve bu da davranış anomalileri, yanal hareketler ve tehlikeye düşmüş hesapların tespit edilmesini sağlar.

SIEM aynı zamanda, karmaşık veri desenlerini analiz ederek ve olay ilişkilendirme yaparak, daha önce görülmemiş tehditlerin avlanmasına olanak tanıyan güvenlik analitikleri bileşenine de sahiptir. Bu işlevsellik, BT güvenlik ekiplerinin ortalama tespit ve müdahale sürelerini önemli ölçüde kısaltmalarına yardımcı olur.

Ayrıca, SIEM çözümleri, PCI-DSS, GDPR, HIPAA, SOX gibi çeşitli düzenleyici uyumluluk standartlarına yönelik gerçek zamanlı uyumluluk raporları üretebilir. Bu, güvenlik yönetiminin yükünü hafifletir ve potansiyel uyumluluk ihlallerini erken tespit ederek müdahale edilmesini kolaylaştırır. Hazır eklentiler aracılığıyla otomatikleştirilmiş raporlama, organizasyonların uyumluluk gerekliliklerini karşılamalarına olanak tanır, böylece daha güvenli ve düzenlemelere uygun bir iş ortamı sağlanır.

Bir SIEM projesinin başarıyla tamamlanabilmesi için izlenmesi gereken altı kritik aşama bulunmaktadır:

- SIEM Ortamının Hazırlanması – İhtiyaç Analizi, Altyapı Tasarımı ve Ürün Seçimi

- Log Kaynaklarının İdentifikasyonu

- Log Verilerinin Analizi, İşlenmesi ve Kategorize Edilmesi

- Korelasyon Kurallarının Geliştirilmesi

- Siber Güvenlik Tatbikatları

- Olay İzleme Ekranları

Bu adımlar, SIEM projesinin başarılı bir şekilde planlanmasından uygulanmasına ve sonrasında sürekli iyileştirmeye kadar olan sürecin temelini oluşturur. Her adım, kuruluşun güvenlik altyapısını güçlendirmek ve potansiyel tehditlere karşı daha iyi korunmasını sağlamak için hayati öneme sahiptir.

SIEM Ortamının Hazırlanması – İhtiyaç Analizi, Altyapı Tasarımı ve Ürün Seçimi

Her kuruluşun log toplama ihtiyacı, konumuna ve özel gereksinimlerine göre değişiklik gösterir. Etkili bir log yönetimi ve SIEM uygulamasını hayata geçirmek için ilk adım, projenin kapsamını ve temel gereksinimleri tanımlamak, ardından bu ihtiyaçlara uygun bir çözüm seçerek projeyi başlatmaktır.

Bu süreçte izlenmesi gereken temel adımlar şunlardır:

- Gereksinimlerin Belirlenmesi ve Analizi: Kuruluşun log toplama ihtiyaçlarının kapsamlı bir değerlendirilmesi yapılmalıdır. Bu değerlendirme, hangi sistemlerden log toplanacağı ve hangi tür tehditlere karşı koruma sağlanacağının belirlenmesini içermelidir.

- Detaylı Ürün Araştırması ve Seçimi: Piyasada mevcut olan ticari ve açık kaynak LOG/SIEM çözümleri üzerinde detaylı bir inceleme yapılmalı, pilot testler uygulanmalı ve referans kontrolleri ile bu çözümlerin kuruluşun gereksinimlerine uygunluğu değerlendirilmelidir.

- Log Kaynaklarının Tespiti ve Sıralaması: Toplanacak logların kaynakları ve bu logların toplanma sırası belirlenmelidir. Bu aşama, aynı zamanda, seçilen çözümün kapasitesi ve lisans durumu gibi teknik özelliklerin belirlenmesini de içermelidir.

- Altyapı Planlaması: Log toplama sürecinin desteklenebilmesi için gerekli altyapının tasarımı yapılmalıdır. Bu, toplanacak log miktarı, depolama ihtiyaçları ve sistem performans gereksinimlerine göre şekillendirilmelidir.

- Proje Planının Hazırlanması: Log yönetimi ve SIEM projesinin uygulanmasına yönelik bir proje planı hazırlanmalıdır. Bu plan, projenin başlangıç ve bitiş tarihlerini, önemli kilometre taşlarını ve projenin her bir aşamasını detaylı bir şekilde içermelidir.

Bu adımlar, kuruluşun siber güvenlik altyapısını güçlendirmek ve potansiyel siber tehditlere karşı etkili bir koruma sağlamak için kritik öneme sahiptir. Her adım, kuruluşun siber güvenlik duruşunu proaktif bir şekilde iyileştirmeye yönelik stratejik önlemleri içerir.

SIEM Ürünü Örnekleri

Piyasada birçok SIEM çözümü bulunmaktadır. Popüler SIEM ürünleri arasında;

- Splunk

- Wazuh

- IBM QRadar

- LogRhythm

- AlienVault OSSIM/USM

- McAfee Enterprise Security Manager

gibi çözümler yer alır.

Log Kaynaklarının İdentifikasyonu

Projenin başlangıcında tanımlanan kapsam ve ihtiyaçlara uygun olarak, kuruluşun hangi BT sistemlerinden logların toplanacağının belirlenmesi kritik bir adımdır. Bu süreçte, kuruluşun uyum sağlaması gereken standartlar veya yasal zorunluluklar önceliklendirilmelidir. Bu önceliklendirme, genelde orta ve büyük ölçekli kurumların proje yönetimi safhasında gerçekleşir ve seçilen kaynaklar, projenin sonunda elde edilecek olan “Güvenlik Görselleştirme” yeteneğini doğrudan etkiler.

Kurum bünyesinde kullanılan her bir ürün kategorisi detaylıca incelenerek, bu sistemlerden log toplama işlemi gerçekleştirilmelidir. Bu inceleme, proje sonucunda hangi korelasyon kurallarının oluşturulabileceğine dair önemli bir gösterge teşkil eder. Örneğin, Dosya Bütünlüğü İzleme (FIM) çözümüne sahip olmayan bir kuruluşun ilgili korelasyon kurallarında eksiklikler yaşayabileceği bu aşamada anlaşılacaktır. Seçilen ürünlerin kapsamı, projenin ilerleyen adımlarının süresini de etkileyecektir.

Genel olarak aşağıdaki kaynaklardan log toplama işlemi yapılır:

- İşletim Sistemleri: Çeşitli Windows sürümleri, Red Hat Linux, Suse Linux, IBM AIX, HP UIX gibi.

- Veritabanı Sistemleri: Oracle, MS SQL, Sybase, Firebird gibi.

- Sanallaştırma Sistemleri: VMware, Microsoft Hyper-V, Citrix gibi.

- Güvenlik Cihazları: Güvenlik duvarları, Web Uygulama Güvenlik Duvarları, Saldırı Tespit ve Engelleme Sistemleri, Veri Kaybı Önleme (DLP), Ağ Erişim Kontrolü (NAC), Mobil Cihaz Yönetimi (MDM), Anormallik Tespit Sistemleri, DDoS Engelleme ve Tespit Sistemleri, İçerik Filtreleme, Antivirüs ve Antispam, Gelişmiş Kalıcı Tehdit (APT) Sistemleri, Netflow ve VPN bağlantı logları.

- Ağ Sistemleri: Switchler, yönlendiriciler, kablosuz erişim noktaları, DNS, E-posta ve SMTP sunucuları, VOIP sistemleri, DHCP, FTP ve SFTP logları.

- Web Sunucu ve Uygulama Logları: Genel web uygulama logları, Çağrı Merkezi ve Web Mail logları.

Bu çerçevede yürütülecek çalışma, projenin başarıyla tamamlanmasını sağlayacak temel adımlardan biridir ve kuruluşun güvenlik altyapısının etkin bir şekilde geliştirilmesine katkıda bulunur.

SIEM Ortamlardan Nasıl Log Toplar?

SIEM sistemleri, ağ cihazları, güvenlik cihazları, işletim sistemleri, uygulamalar ve diğer kaynaklardan logları toplar. Bu toplama işlemi, çeşitli protokoller (Syslog, SNMP, API çağrıları vb.) aracılığıyla ve agent bazlı ya da agentless yöntemler kullanılarak gerçekleştirilir. Toplanan loglar, SIEM sisteminin merkezi bir veri deposunda saklanır ve analiz için kullanılır.

SIEM sistemleri, izleme altındaki uç noktalardan, uygulamalardan ve ağ donanımlarından log verilerini toplamak amacıyla tasarlanmış modüller aracılığıyla çalışır. Bu sistemler, elde edilen logları anlık olarak analiz edebilmek için çözümleyiciler ve belirlenen kurallar setini kullanır. SIEM, loglardaki önemli bilgileri ayıklayarak, bu bilgileri çözümleyiciler aracılığı ile ilgili alanlara atar. Ayrıca, çözümlenmiş loglar, tanımlı kurallar ile karşılaştırılarak her türlü uyarı kaydedilir.

Toplanan loglar, uyarı tetiklemeyenler de dahil olmak üzere, özellikle tasarlanmış arşiv dosyalarında muhafaza edilir. Bu kapsamlı arşivleme özelliği, sistem aktiviteleri üzerine geniş bir kayıt yelpazesi sunarak gelecekteki referans ve analiz ihtiyaçlarını karşılar.

SIEM ajanlarının yüklenemediği cihazlardan gelen syslog mesajları da SIEM sunucusu tarafından alınır, bu da ağ ortamınızın tamamında kesintisiz bir bütünlük sağlar.

Genel olarak, SIEM sunucusu, toplanan logları yasal ve düzenleyici ihtiyaçlara bağlı olarak manuel ya da otomatik silme işlemine tabi tutmaksızın saklar. Bu durum, kuruluşların kendi yasal ve düzenleyici şartlarına uygun şekilde log yönetimi stratejilerini belirlemelerine olanak tanır.

SIEM‘in log veri toplama ve analiz süreci, kuruluşların ağ güvenliğini ve sistem performansını etkin bir şekilde yönetmelerini sağlayan stratejik bir yaklaşımdır. Bu süreç, potansiyel tehditlere karşı hızlı ve bilinçli tepkiler verilmesini mümkün kılarak, IT altyapısının güvenliğini ve verimliliğini artırır.

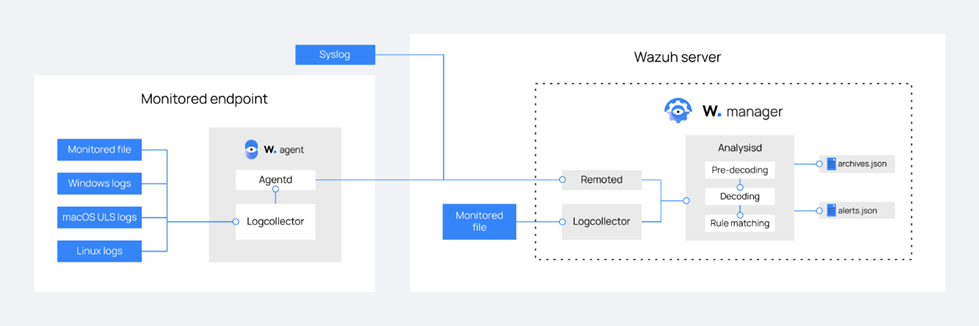

Aşağıdaki görsel, Wazuh’ta log veri toplama ve analiz akışını göstermektedir.

SIEM sistemleri, çeşitli işletim sistemlerinden, Linux, Windows ve macOS gibi, log toplama yeteneğine sahiptir.

Linux sistemlerde, SIEM çözümleri syslog, auditd ve uygulama logları gibi çeşitli kaynaklardan veri alabilir.

Windows sistemlerde ise, SIEM yazılımları Windows Event Log formatını ve olay kanallarını kullanarak log toplar. Bu yazılımlar, varsayılan olarak Windows sistemlerdeki Sistem, Uygulama ve Güvenlik olay kanallarını takip eder ve kullanıcıların diğer olay kanallarını izlemesine olanak tanıyan ayarlar sunar.

macOS cihazlarından log toplamada, SIEM sistemleri macOS’un birleşik loglama sisteminden (ULS) yararlanır. Bu sistem, logların sistem genelinde merkezi bir şekilde yönetilmesini ve saklanmasını sağlar. Bu yöntem, sistemlerin çeşitli seviyelerinden elde edilen logların etkin bir şekilde toplanmasını ve analiz edilmesini kolaylaştırır.

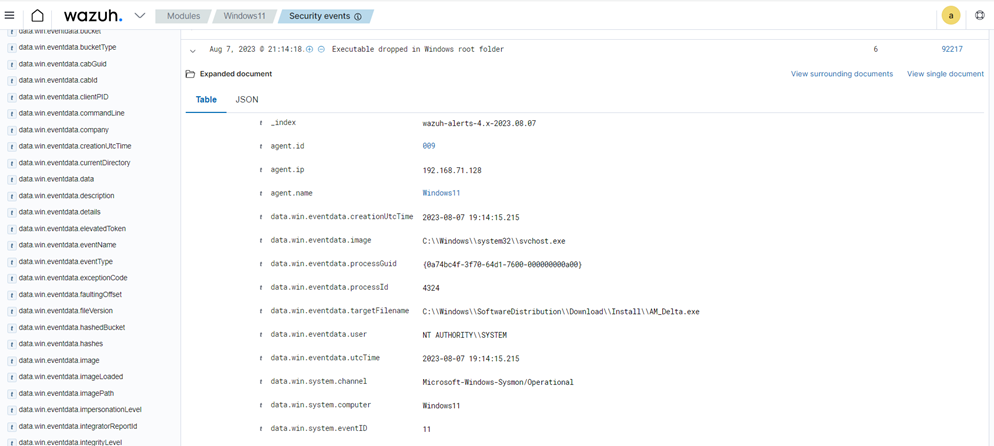

Aşağıdaki görsel, Wazuh’ta bir Windows uç noktasındaki Microsoft-Windows-Sysmon/Operational olay kanalından toplanan bir olayı göstermektedir.

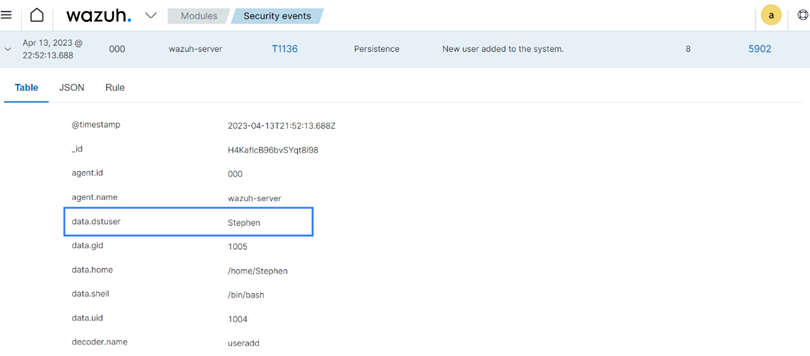

SIEM sistemleri, ajan yüklenmesini desteklemeyen Linux/Unix tabanlı sistemler ve çeşitli ağ donanımları gibi geniş bir kaynak spektrumundan syslog üzerinden aktif cihazlardan log verileri toplama yeteneğine sahiptir. Aşağıda, Linux tabanlı bir uç noktada yeni bir kullanıcının oluşturulması sonucu tetiklenen bir alarmın, rsyslog vasıtasıyla SIEM sunucusuna nasıl yönlendirildiğini gösteren bir örnek yer almaktadır.

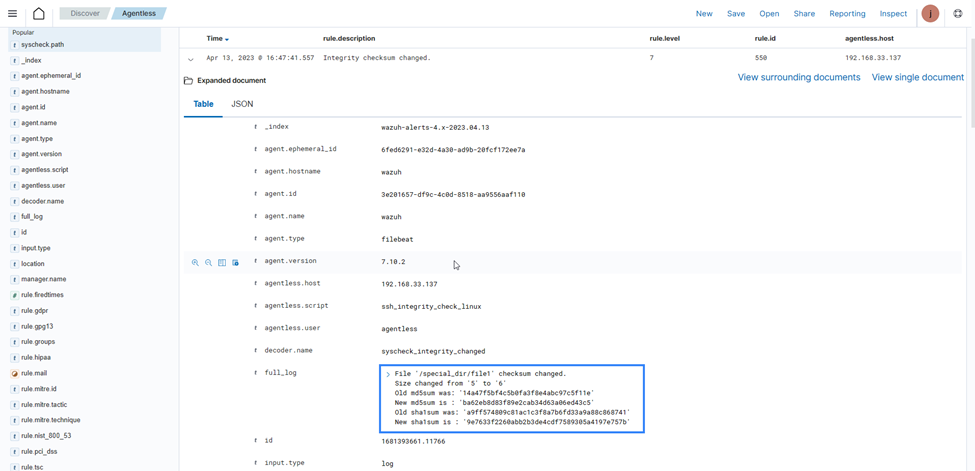

SIEM‘in ajan gerektirmeyen izleme modülü, ajan kurulumunu desteklemeyen uç noktaları izler. Bu, uç nokta ile SIEM sunucusu arasında bir SSH bağlantısı gerektirir. SIEM‘in ajan gerektirmeyen izleme modülü, dosyaları, dizinleri veya yapılandırmaları izler ve uç noktada komutlar çalıştırır. Aşağıdaki resim, Wazuh’ta SIEM gösterge panosundan ajan gerektirmeyen bir cihazdan gelen bir uyarıyı göstermektedir.

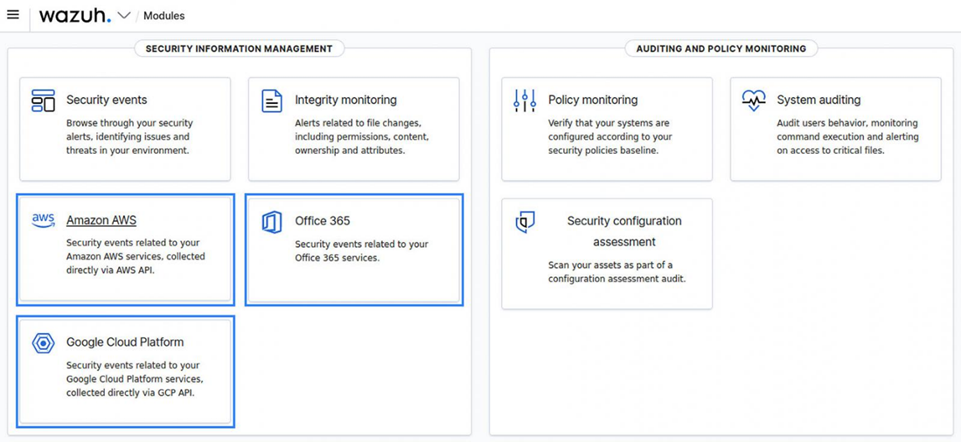

SIEM, AWS, Azure, Google Cloud ve Office 365 gibi bulut sağlayıcılarıyla entegre olarak, EC2 örnekleri, S3 kovaları, Azure VM’leri ve daha fazlası gibi bulut hizmetlerinden logları toplar.

SIEM‘i, VirusTotal, Windows Defender ve ClamAV gibi birkaç uygulama ve üçüncü parti güvenlik araçlarından logları toplayıp ayrıştıracak şekilde yapılandırabilirsiniz.

Log Verilerinin Analizi, İşlenmesi ve Kategorize Edilmesi

SIEM (Güvenlik Bilgi ve Olay Yönetimi) sistemleri, kuruluşların siber tehditlere karşı savunmasında hayati bir işlev görür. Bu sistemler, çeşitlilik gösteren veri kaynaklarından elde edilen logların ayrıntılı bir şekilde analiz edilmesini, işlenip sınıflandırılmasını mümkün kılar. Bu prosedür, olası tehlikelerin erken evrede belirlenmesine, güvenlik ihlallerinin çabucak ele alınmasına ve uyum zorunluluklarının yerine getirilmesine olanak tanır.

SIEM sistemleri, ağ donanımları, güvenlik duvarları, uygulama serverları gibi bir dizi IT altyapısı unsuru üzerinden log verileri toplar. Bu veriler, sistem etkinlikleri, kullanıcı hareketleri, hata mesajları ve güvenlik ihlalleri hakkında önemli bilgiler sağlar.

Elde edilen log verileri, SIEM sistemlerince, anormalliklerin, bilinen tehdit işaretlerinin ve güvenlik açıklarının tespit edilmesine yönelik çeşitli analiz yöntemleriyle değerlendirilir. SIEM, yapay zeka ve makine öğrenimi gibi gelişmiş teknolojileri kullanarak, geniş veri kümeleri arasından önemli örüntüler belirler ve muhtemel güvenlik tehditlerini ortaya çıkarır.

Toplanan log verileri, SIEM sistemleri tarafından işlendiğinde, bu bilgiler belirli ölçütlere göre sınıflandırılır. Bu sınıflandırma, tehdit algılama ve olaya müdahale süreçlerini basitleştirir. Loglar, güvenlik seviyesine, olay tipine ya da etkilenen bileşenlere göre kategorilere ayrılabilir. Bu sınıflandırma, güvenlik uzmanlarının odaklanmalarını ve gerektiğinde hızlıca müdahale etmelerini sağlar.

SIEM sistemlerinin log verileri üzerinde gerçekleştirdiği kapsamlı analiz ve sınıflandırma işlemleri, kuruluşların siber güvenlik duruşunu pekiştirir. Bu süreç, tehditleri derinlemesine anlama, tespit etme ve bunlara karşı hızla eyleme geçme imkanı sunar. Siber tehditlerin sürekli olarak geliştiği günümüz dünyasında, SIEM teknolojilerinin sunduğu bu kabiliyetler, kuruluşların korunmasında kritik bir öneme sahiptir.

Korelasyon Kurallarının Geliştirilmesi

Olay korelasyonu, bir organizasyonun ağındaki potansiyel tehlikeleri proaktif olarak izleme ve bu tehlikelere karşı koruma sağlama sürecidir. Bu yöntem, kullanıcı hesaplarındaki anormal giriş denemeleri gibi şüpheli hareketleri saptayarak, güvenlik yöneticilerinin bu tür aktiviteleri dikkate almasına olanak tanır.

Belirli bir aktivitenin şüpheli olduğunu tanımlamak için mutlak bir eşik belirlemenin zorluğu göz önünde bulundurulduğunda, daha dinamik ve güvenilir bir tespit yöntemine ihtiyaç duyulmaktadır. Olay korelasyonu, çeşitli olayları inceleyerek, bu olaylara işlevsel bağlam ekleyerek ve ardından bu olaylar arasında sıralı ilişkiler kurarak karmaşık güvenlik tehditlerini belirlemeye çalışır. Bu süreç, güvenlik bilgi ve olay yönetimi (SIEM) sisteminin, hangi aktivitelerin potansiyel bir güvenlik tehdidi olarak değerlendirileceğine karar vermesine yardımcı olan kural setlerine dayanır.

Örneğin, bir IP adresinden belirli bir kullanıcı hesabına yönelik çok sayıda başarısız giriş denemesi ve aynı IP adresinden başarılı bir giriş yapılması gibi olaylar için özel korelasyon kuralları tanımlanabilir. Bu kural, belirlenen olay dizisi her gerçekleştiğinde bir uyarı tetikler. Bu yöntem, organizasyonların potansiyel tehditleri normal olaylardan ayırt etmesine yardımcı olur.

İşletmeler, ihtiyaçlarına göre özel korelasyon kuralları oluşturabilir veya SIEM çözümü tarafından sağlanan standart kuralları kullanabilir. Etkin bir olay tespiti için, güvenlik çözümünün korelasyon motorunun, işletmenin özgül ihtiyaçlarına uygun olarak yapılandırılması önemlidir.

Koruma stratejileri hem geçmiş hem de mevcut güvenlik durumunu kapsamalıdır ve bu kapsamda statik ve dinamik korelasyon olmak üzere iki tür korelasyon bulunur:

- Statik Korelasyon: İşletmeler, sürekli önleyici güvenlik stratejilerine güvenemezler. İhlaller meydana geldiğinde, benzer durumların gelecekteki tekrarını önlemek ve etkilerini azaltmak için olayın nasıl ve neden gerçekleştiğinin analiz edilmesi kritiktir. Statik korelasyon, bir güvenlik ihlalinden sonra geçmiş log verilerinin incelenmesi sürecidir ve geçmişteki karmaşık desenleri tanımlayarak, ağ güvenliğini ihlal edebilecek tehditleri keşfetmeyi sağlar.

- Dinamik Korelasyon: Güvenlik olaylarını gerçek zamanlı olarak tespit eder. Korelasyon kurallarının olaylar meydana gelirken uygulanmasıyla, SIEM çözümü gelen log verilerini anında analiz edebilir ve saldırı desenlerini arar. Dinamik korelasyon, organizasyonların daha hızlı tespit ve yanıt verme oranından faydalanmasını sağlar ve ağın sürekli korunmasına yardımcı olur.

Statik ve dinamik korelasyon yoluyla, bir organizasyonun ağı, siber saldırılara karşı etkili bir savunma sağlayabilir. Bu iki yöntem, organizasyonların güvenlik stratejilerini güçlendirmelerine ve potansiyel tehditlere karşı daha hazırlıklı olmalarına imkan tanır.

Siber Güvenlik Tatbikatları

SOME, bir organizasyonun siber güvenlik hazırlık düzeyini değerlendirmek için tasarlanmış bir tatbikat türüdür. Bu tatbikat, kurumun işleyiş prosedürlerinde öngörüldüğü üzere, yanıt stratejilerinin etkinliğini test etmeyi amaçlar. SOME tatbikatları, kuruluşun bilgi güvenliği yatırımlarının etkinliğini, gerçekçi eksikliklerini ve iyileştirme gerektiren alanlarını belirleyerek, olası bir siber saldırı senaryosunun sonuçlarını açıkça ortaya koyar.

SOME tatbikatlarının geleneksel sızma testlerinden ayrıldığı nokta, hedeflenen sistemin güvenlik önlemleri ve güvenlik ekibinin performansının etkin bir şekilde ölçülüp somut değerlerle raporlanmasıdır. Tatbikat sonucunda, kurumun güvenlik cihazları, yazılımları ve personelinin internet üzerinden veya yerel ağdan gelebilecek siber saldırılara karşı verdiği tepkiler değerlendirilir ve varsa iyileştirilmesi gereken noktalar belirlenir.

Saldırı simülasyonu, bir kuruluşun siber güvenlik duruşunu, bilinen ve yeni ortaya çıkan tehditlere karşı test etmek amacıyla oluşturulmuş kontrollü bir süreçtir. Bu önleyici yaklaşım, potansiyel saldırganların stratejilerini taklit ederek, onların bir kuruluşun dijital altyapısına nasıl saldırabileceği, hangi zayıflıklardan yararlanabileceği ve mevcut savunma mekanizmalarının bu saldırılara karşı nasıl bir tepki vereceği konusunda bilgi sağlar.

Siber saldırı simülasyonunun asıl amacı, organizasyonun siber güvenlik yapılanmasındaki güvenlik açıklarını aktif bir şekilde tespit edip ele almaktır. Bu, kuruluşun çeşitli siber tehditlere karşı dayanıklılığını gerçekçi bir şekilde değerlendiren bir yöntemdir. Gerçek dünya saldırı stratejilerini modelleyerek, güncel güvenlik önlemleri ve olaya müdahale yeteneklerinin ne derece etkili olduğunu sınar. Bu değerlendirme, düşmanların istismar edebileceği teknik ve prosedürel eksiklikleri de ortaya çıkarır. Bu önleyici inceleme, organizasyonun genel siber güvenlik yapılanmasını güçlendirerek, gerçek saldırıların başarısını zorlaştırır.

Olay İzleme Ekranları

SIEM (Güvenlik Bilgi ve Olay Yönetimi) ortamları, artan veri hacmi ve karmaşık ağ yapıları nedeniyle güvenlik tehditlerinin izlenmesi ve yönetilmesi konusunda zorluklar oluşturur. Bu zorlukların üstesinden gelmek için, güvenlik ekiplerine tehditleri daha kolay tespit ve analiz etme imkanı sunan Olay İzleme Ekranları tasarlanmıştır. Bu ekranlar, güvenlik olayları ve log verilerini görsel ve anlaşılır bir formatta sunarak, güvenlik ekiplerinin tehditlere karşı etkili bir şekilde müdahale etmesine yardımcı olur.

Olay İzleme Ekranlarının Kritik Rolü

Olay İzleme Ekranları, organizasyonların siber tehditlere karşı koyma yeteneğini artıran önemli bir araçtır. Bu araçlar sayesinde güvenlik ekipleri:

- Anında Tehdit Algılama: Gerçek zamanlı veri akışı ve gelişmiş görselleştirme sayesinde, tehditlerin anında fark edilmesini sağlar.

- Detaylı Analiz: Veri setleri arasındaki ilişkileri kurarak, önemli güvenlik olaylarını öne çıkarır ve detaylı analizler yapılmasını kolaylaştırır.

- Çabuk Müdahale: Tehditlerin ve güvenlik ihlallerinin hızlı bir şekilde belirlenmesi, güvenlik ekiplerinin olaylara çabuk müdahale etmesine imkan tanır.

Olay İzleme Ekranlarının Özellikleri

Bu ekranlar, güvenlik operasyonları için çeşitli özellikler ve esneklikler sunar:

- Görsel Panolar: Güvenlik durumu ve tehdit seviyeleri gibi kritik bilgileri içeren interaktif gösterge panoları.

- Özelleştirilebilir Bileşenler: Çeşitli veri kaynaklarından gelen bilgileri entegre eden ve gösteren özelleştirilebilir bileşenler.

- Uyarı Sistemleri: Önemli güvenlik olaylarını ve potansiyel tehditleri belirten dinamik uyarı mekanizmaları.

- Derinlemesine Analiz Araçları: Güvenlik olaylarının ayrıntılı incelenmesini ve analizini sağlayan gelişmiş araçlar.

Karmaşık siber tehdit peyzajında, Olay İzleme Ekranları, SIEM çözümlerinin temel bir parçası olarak güvenlik operasyonlarını kolaylaştırır ve güvenlik ekiplerine zararlı aktiviteleri etkin bir şekilde izleme ve müdahale etme gücü verir. Bu teknoloji, güvenlik stratejilerinin önemli bir bileşeni olarak, organizasyonların siber tehditlere karşı savunmasını güçlendirir ve sürekli koruma sağlar.

Sonuç

Etkili bir SIEM kullanımı, kurum güvenliğinin temel taşlarından biridir. Doğru ürün seçimi, kapsamlı log toplama süreçleri, detaylı korelasyon çalışmaları, düzenli yapılan tatbikatlar ve yetkin bir Güvenlik Operasyon Merkezi (SOC) ekibinin varlığı, organizasyonların siber tehditlere karşı koyma yeteneğini önemli ölçüde artırır. SIEM çözümleri, geniş veri kaynaklarından gelen bilgileri anlamlandırmak, potansiyel tehditleri gerçek zamanlı olarak tespit etmek ve güvenlik ihlallerine hızlı bir şekilde müdahale etmek için kritik öneme sahiptir. Korelasyon çalışmaları, izole edilmiş olayları geniş çaplı güvenlik tehditleri bağlamında değerlendirerek, daha etkin bir güvenlik duruşu sağlar. Tatbikatlar ve testler, SIEM çözümünün ve SOC ekibinin hazırlık düzeyini sürekli olarak geliştirirken, bu süreçler aynı zamanda potansiyel zafiyetleri ortaya çıkararak iyileştirme fırsatları sunar. Bu nedenle, etkin bir SIEM kullanımı, kurumların siber güvenlik stratejilerinin merkezinde yer almalı ve sürekli olarak geliştirilmelidir.