Genel Veri Koruma Yönetmeliği (GDPR) ve Kişisel Verileri Koruma Kanunu (KVKK), kişisel verilerin korunması ve işlenmesiyle ilgili önemli düzenlemeler getirmiştir. Bu düzenlemeler, kuruluşlara belirli sorumluluklar yüklemekte ve bu sorumluluklar doğrultusunda verilerin güvenliğini sağlama zorunluluğunu getirmektedir.

Bu zorunluluklar göz önünde bulundurulduğunda, kuruluşlar hassas verileri korumak ve güvenliğini sağlamak için çeşitli siber güvenlik çözümlerine yönelmektedirler. Bu çözümler, son dönemde artan siber güvenlik saldırıları ve veri ihlalleri karşısında önlem almayı ve hassas verilerin korunmasını amaçlamaktadır.

GDPR ve KVKK gibi düzenlemelerin etkisiyle, kuruluşlar veri güvenliği konusunda daha fazla özen göstermekte ve uygun siber güvenlik çözümleriyle verilerini korumayı hedeflemektedirler. Bu sayede, hem kişilerin veri güvenliği haklarına saygı duyulmakta hem de kuruluşların yasal yükümlülükleri yerine getirilmektedir.

Hassas verilerin korunması, hem mali açıdan hem de itibar açısından ciddi sonuçlara yol açabilecek potansiyel riskleri engellemek için kritik bir gerekliliktir. Bu nedenle, kuruluşların veri kaybını önleme (DLP) stratejilerine odaklanmaları önemlidir.

DLP yazılımları, hassas verilerin yetkisiz erişimden, kullanımdan, ifşadan, değiştirilmeden veya yok edilmeden korunmasına yardımcı olmak için kullanılan önemli araçlardır. Ancak, DLP çözümleri tek başına yeterli değildir. Veri güvenliğini sağlamak için, kullanıcıların bilinçli ve sorumlu davranması da önemlidir.

DLP çözümleri, hassas verilerin gerçek zamanlı olarak kullanımda, hareket halinde veya durağan bir durumda olup olmadığını izler ve korur. Bu, şirketlerin veri güvenliğini sağlamak ve yasal uyumluluğu korumak için önemli bir adımdır.

Son zamanlarda artan siber güvenlik tehditleri, şirketlerin DLP çözümlerine olan ihtiyacını daha da önemli hale getirmiştir. DLP yazılımları, hassas verilerin yetkisiz erişimden korunmasına yardımcı olurken, kullanıcıların bilinçli davranışlarıyla birlikte bütüncül bir veri güvenliği stratejisi oluşturmanın önemini vurgular.

Hassas Veriler Nasıl Belirlenir?

Hassas verilerin belirlenmesi, bir organizasyonun veri kaynaklarını anlaması ve koruma gereksinimlerini belirlemesi için kritik bir adımdır. Bu aşamada, aşağıdaki adımlar önemlidir:

Veri Envanteri Oluşturma: İlk olarak, organizasyonunuzdaki tüm veri kaynaklarını ve depolama yerlerini belirlemelisiniz. Sunucular, bulut depolama, veritabanları, dosya paylaşım sistemleri, e-posta hesapları gibi kaynaklar bu envanterin bir parçası olmalıdır.

Veri Koruma Sağlanacak Çıkış Noktaları Belirleme: Genel olarak hangi çıkış noktalarında koruma sağlamayı amaçlıyorsunuz? Bulut paylaşım hizmetleri, e-posta, Slack gibi kurumsal mesaj uygulamaları, web uygulamaları, tarayıcı yüklemeleri, USB cihazları ve Bluetooth bağlantıları gibi çıkış noktaları örnek verilebilir.

Hassas Veri Kategorilerini Tanımlama: Hangi veriler hassas ve gizli olarak kabul edilmektedir ve bu veriler ne kadar büyüklüktedir? Hangi veri türlerinin hassas olduğunu belirlemek önemlidir. Kişisel tanımlama bilgileri (PII), fikri mülkiyet (Intellectual Property Protection (IP)) finansal bilgiler, tıbbi kayıtlar, müşteri bilgileri gibi veri kategorileri bu tanımlamanın içine dahil edilmelidir.

Şirket ihtiyaçlarının zamanla artacağı ve bununla birlikte gereksinimlerinde artacağı unutulmamalıdır. Kısa vadeli, orta vadeli, uzun vadeli hedefler belirlenebilmektedir. Gelişmiş bir DLP çözümü, verileri keşfedebilecek ve sınıflandıracak özelliklerde olmalıdır.

Yasal ve Uyumsal Gereksinimleri Göz Önünde Bulundurma: Hangi veri türlerinin hangi yasal düzenlemelere veya uyumluluk gereksinimlerine tabi olduğunu belirlemek kritiktir. GDPR, KVKK, HIPAA, PCI DSS, NIST, SOX gibi ve diğer düzenlemeler bu değerlendirmenin bir parçası olmalıdır.

Veri Sınıflandırması: Belirli bir veri türünün hassas olup olmadığını belirlemek için bir sınıflandırma sistemini uygulamak gerekir. Bu sistem, veriye erişim düzeylerini ve koruma gereksinimlerini belirlemek için kullanılabilir.

Risk Değerlendirmesi: Hangi veri türlerinin ne kadar hassas olduğunu ve bu verilere ilişkin risklerin neler olduğunu değerlendirmek önemlidir. Bu değerlendirme, veri kaybı, kötüye kullanım, yetkisiz erişim gibi riskleri içermelidir.

İlgili Paydaşlarla İletişim Kurma: İlgili departmanlar ve paydaşlarla işbirliği yaparak hangi veri türlerinin ne kadar hassas olduğunu belirlemek önemlidir. BT, hukuk, uyumluluk, insan kaynakları gibi departmanlar bu iletişimin bir parçası olmalıdır.

Veri Analitiği ve İzleme: Veri trafiğini, erişimini ve kullanımını izlemek ve analiz etmek için uygun araçları kullanmak önemlidir. Bu, hangi veri türlerinin ne kadar sıklıkla erişildiğini ve kimler tarafından erişildiğini belirlemede yardımcı olabilir.

Hassas Veri Sızıntılarını Önleyecek DLP Çözümünün Seçimi

CoSoSys DLP Endpoint Protector ile gelişmiş çoklu işletim sistemi veri kaybı önleme özelliği sayesinde hassas verilerinizi keşfedin, izleyin ve koruyun. CoSoSys DLP çözümünün ön plana çıkan bazı özellikler şunlardır:

Device Control: (USB Drives / Printers / Bluetooth Devices / CD & DVD / External HDDs / Teensy Board / Digital Cameras / Webcams / Thunderbolt / WiFi / Network Share / FireWire / iPhones / iPads / iPods ZIP Drives / Card Readers / Android Smartphones / USB Modems / OTHERS)

Flash sürücüler, Bluetooth ve diğer taşınabilir USB aygıtları gibi harici aygıtlar, ilk bakışta zararsız görünseler de, herhangi bir işletmeye büyük zararlar verebilecek güvenlik olaylarının en önemli nedenlerinden biridir. Bu zararlar, gizli verilerin sızdırılmasından uyumluluk ihlallerine kadar geniş bir yelpazeyi kapsar ve önemli para cezalarına neden olabilir. Bu nedenle, son kullanıcıların bu risklerin farkında olması ve işletmelerin veri ihlallerini ve sızıntılarını önlemek için tedbirler alması gerekmektedir. Device Control özelliğini ön plana çıkaran 3 durum listelenmiştir.

Cross-platform, lightweight agent

Farklı işletim sistemlerindeki USB ve diğer çevresel bağlantı noktalarını, korunan bilgisayarlar üzerinde performans etkisi olmadan basit bir web tabanlı arayüzden uzaktan izleme olanağı sağlar. Windows, macOS ve Linux için kolayca cihaz kontrol politikaları belirlenebilir ve her bir işletim sisteminde USB cihazları ve diğer taşınabilir cihazlar üzerinde hassas ve detaylı bir kontrol sunmak üzere USB Cihaz Kontrolü işlevini etkinleştirir.

Remote and temporary access

Bilgisayarlar çevrimdışı olsa bile, uzaktan USB erişimi sağlar ve ağa yeniden bağlandığınızda günlük raporlarının tam listesine erişim imkanı sunar.

Precise and granular control

Departman ihtiyaçlarına göre, hangi cihazların kullanılabileceğini belirler, cihazları beyaz veya kara listeye alır ve şirket genelinde kesintisiz iş akışı sağlamak için kullanıcı, bilgisayar veya grup başına politikalar belirler.

Bu merkezi olarak yönetilen Device Control çözümü, USB bağlantı noktalarının ve bağlı depolama aygıtlarının tam kontrolünü sağlar. Bu sayede, veri kaybını ve kötü amaçlı yazılımların yayılmasını önlerken, üretkenliği korur. Ayrıca, çıkarılabilir medya bağlantıları için erişim izinlerini özelleştirmenize olanak tanır.

Device Control Özelliği Nasıl Çalışır?

Endpoint Protector tarafından sağlanan bir güvenlik katmanıdır, CoSoSys‘un ürünüdür. Bu özellik, USB ve diğer çevresel bağlantı noktaları için ayrıntılı erişim hakları tanımlayarak üretkenliği korurken aynı zamanda uç nokta güvenliğini sağlar. Platformlar arası bir çözüm olarak, bilgisayarların Windows, macOS veya Linux ortamlarında çalışıp çalışmadığına bakılmaksızın, tüm ağı korur ve çıkarılabilir depolama aygıtları dahil olmak üzere tüm USB bağlantı noktalarını ve cihazları izler. Bu özellik ayrıca şunları sağlar:

- Detaylı cihaz kontrol politikaları belirleme ve tüm uç noktalardaki USB bağlantı noktalarını ve cihazları izleme.

- Tüm USB bağlantılı cihazları ve çıkarılabilir medyayı benzersiz şekilde tanımlama.

- Yetkisiz cihaz kullanımını engelleme veya veri şifrelemeyi uzaktan uygulama.

- Tüm uç noktalardaki USB etkinliğine ilişkin raporlar ve bildirimler alma.

Content Aware Protection: (Email Clients: Outlook / Thunderbird / Apple Mail / Web Browsers: Internet Explorer / Firefox / Chrome / Safari / Instant Messaging: Skype / Slack / WhatsApp / Cloud Services & File Sharing: Dropbox / iCloud / OneDrive / BitTorrent / AirDrop / Other Applications: iTunes / FileZilla / SFTP / Total Commander / TeamViewer / OTHERS)

Hareket halindeki verileri izleyin ve kontrol edin, şirketten ayrılabilecek veya ayrılamayacak gizli dosyaları belirleyin. Filtreler arasında Dosya Türü, Uygulama, Önceden Tanımlanmış ve Özel İçerik, Regex gibi seçenekler bulunmaktadır.

İçerik denetimi ve bağlamsal tarama kullanan Content Aware Protection, hassas verilerin yetkisiz paylaşımını ve kötü niyetli sızıntılarını engeller. Endpoint Protector, Windows, macOS ve Linux işletim sistemlerinde tam özellik eşitliği sunarak, kurumların veri uyumluluğu gereksinimlerini karşılamalarını sağlar. Content Aware Protection özelliğini ön plana çıkaran 3 durum listelenmiştir.

Contextual scanning

Bağlamsal tarama, hassas verilerin uygunsuz şekilde paylaşılmasını engeller ve e-posta, kurumsal mesajlaşma uygulamaları, tarayıcı yüklemeleri, USB cihazları, Bluetooth bağlantıları gibi çeşitli kanallar aracılığıyla kötü niyetli dışarı sızmasını önler.

Continuous protection, even offline

Endpoint Protector, çevrimdışı çalışma durumlarında bile güvenlik politikalarını etkin bir şekilde uygular ve sürekli koruma sağlar.

Data Compliance

Veri uyumluluğu gereksinimlerini karşılamak için macOS, Windows ve Linux uç noktalarında özel kurallar oluşturabilir veya önceden tanımlanmış kitaplıklardan yararlanabilirsiniz.

Content Aware Protection Nasıl Çalışır?

Content Aware Protection, kötü niyetli, ihmalkar ve güvenliği ihlal edilmiş kullanıcıların neden olduğu içeriden tehdit ve veri kaybı riskini azaltır. Endpoint Protector Device Control tarafından sunulan güvenliği genişleterek, verileriniz sürekli olarak korunur:

- Özel kurallar oluşturun veya önceden tanımlanmış kütüphanelerden yararlanın.

- İzlemek istediğiniz çıkış noktalarını tanımlayın.

- Politikalarınızı ihlal eden içeriği engelleyin.

- Politika ihlalleri hakkında raporlar ve uyarılar alın ve günlükleri SIEM’inize gönderin.

eDiscovery: (File type: Graphic Files / Office Files / Archive Files / Programming Files / Media Files / etc. / Predefined Content: Credit Cards / Personally Identifiable Information / Addresses / SSNs / IDs / Passports / Phone Numbers / Tax IDs / Health Insurance Numbers / etc. / Custom Content / File Name / Regular Expression / HIPAA / OTHERS)

Endpoint Protector DLP, bekleyen verileri (eDiscovery) tarar ve tanımlar, böylece kuruluşların uç noktalarındaki gizli bilgileri bulmalarına ve yöneticilerin gerektiğinde düzeltme eylemleri gerçekleştirmesine olanak tanır. Bu düzeltme eylemleri, bekleyen verileri şifreleme veya silme gibi çeşitli seçenekleri içerebilir. Hem iç hem de dış tehditleri ele alır – bilgisayarlarında hassas verileri saklayan yetkisiz çalışanlar ve ağ savunmasını atlamayı başaran saldırganlar gibi. Kredi Kartı Numaraları (CCN’ler), Kişisel Olarak Tanımlanabilir Bilgiler (PII), Sosyal Güvenlik Numaraları (SSN’ler) gibi hassas verilerin yanı sıra iş kayıtları ve Fikri Mülkiyet (IP) gibi bilgileri toplayan ve yöneten kuruluşlar için bilgi korumasını sağlar.

Endpoint Protector, HIPAA, PCI-DSS, GDPR, KVKK ve diğer yasal düzenlemelere uyumluluğu sağlayarak kuruluşların yasal gereksinimlerini karşılamasına yardımcı olur ve düzenleyici kurumlar tarafından uygulanan para cezalarından ve diğer zararlardan kaçınmalarını sağlar.

eDiscovery, Endpoint Protector içinde bir modül olarak bulunur ve ayrı bir kurulum gerektirmez. Yönetim konsolu içinde kolayca etkinleştirilebilir ve tek bir uç nokta aracısı hem Content Aware Protection (hareket halindeki veriler için DLP) hem de eDiscovery için dağıtılabilir.

Enforce Encryption: (256bit AES military grade encryption / Anti-tampering techniques / Centralized password management / Send messages to users / Remote wipe / Password policy settings / OTHERS)

USB güvenlik politikaları, aktarılmakta olan verileri kapsayacak şekilde genişletilmiştir.

Zorunlu Şifreleme özelliği, taşınabilir USB depolama cihazlarına aktarılan verilerin kaybolma veya çalınma riskine karşı korunmasını sağlar. Bu özellik, 256 bit AES şifreleme kullanarak hassas verilerin otomatik olarak şifrelenmesini sağlar, böylece güvenilir olmayan ortamlarda verilerin güvenliği sağlanır. Cihaz Kontrol politikalarını genişletir ve pahalı donanım tabanlı çözümlere ihtiyaç duymaz.

Zorunlu Şifreleme, kuruluşun hassas verileri korumasını sağlar ve NIST, HIPAA, PCI-DSS, KVKK, GDPR, SOX gibi yasal düzenlemelere uyumluluğu sağlar. Bu sayede, düzenleyici kurumlar tarafından uygulanan para cezaları ve diğer zararlar önlenir.

Yöneticiler, USB cihazlarının ele geçirilmesi veya kaybolması durumunda kullanıcılara mesaj gönderebilir, parolaları sıfırlayabilir ve hatta uzaktan cihazları silebilir. Bu sayede, güvenlik önlemleri uzaktan yönetilebilir ve veri güvenliği sağlanır.

Enforced Encryption özelliği, hem Windows hem de macOS işletim sistemlerinde çalışır, böylece işletim sistemine bağlı kısıtlamaların üstesinden gelir. Bu sayede, çeşitli işletim sistemlerinde veri güvenliği sağlanır.

Enforce Encryption Nasıl Çalışır?

Zorunlu Şifreleme uygulaması, Cihaz Kontrol politikaları tarafından izin verildiğinde USB depolama cihazlarına otomatik olarak gönderilir. Bu uygulama, dosyaların taşınmasına izin verir ve otomatik olarak şifrelenmiş bir kapsayıcıya yerleştirir. Güvenlik yöneticileri, şifrelenmiş cihazları Endpoint Protector yönetim konsolu üzerinden kolayca yönetebilirler.

- Veriler otomatik olarak şifrelenir ve kullanıcı tarafından ek bir işlem yapılması gerekmez.

- Uzaktan silme özelliği ve kullanıcılara güncelleme ve mesaj gönderme yeteneği sağlanır.

- Veriler, Zorunlu Şifreleme programınıza kayıtlı diğer bilgisayarlara güvenli bir şekilde taşınabilir.

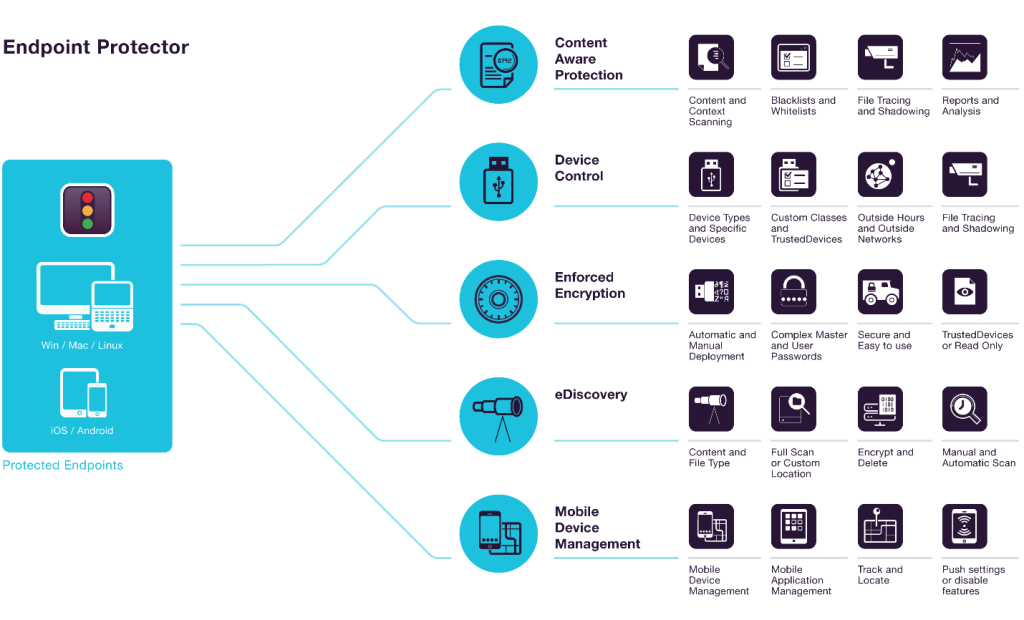

Aşağıdaki görselde CoSoSys Endpoint Protector uygulaması ile hangi işletim sistemlerinde hangi özelliklerin kullanılacağını ve bu özelliklerin detayları yer almaktadır.

CoSoSys Endpoint Protector Çözümünün Avantajları Nelerdir?

- Kolay Kurulum ve Yönetim: Endpoint Protector, 30 dakika içinde hızlı bir şekilde kurulabilir ve çalışır hale getirilebilir. Hem teknik hem de teknik olmayan personel tarafından rahatlıkla çalıştırılabilir ve yönetilebilir.

- Detaylı Kullanıcı Etkinliği Raporları: Endpoint Protector, hassas verilerin hangi kullanıcılar tarafından nereye ve nasıl aktarıldığını izlemek, raporlamak ve değerli içgörüler elde etmek için kapsamlı raporlama özellikleri sunar.

- Önceden Tanımlanmış Uyumluluk Profilleri: Önceden tanımlanmış veri koruma politikaları sayesinde düzenlemeye tabi verileri kolayca belirleyebilir ve KVKK, GDPR, CCPA, HIPAA, PCI DSS gibi uyumluluk gereksinimlerini karşılamak için hazır çözümler sağlayabilirsiniz.

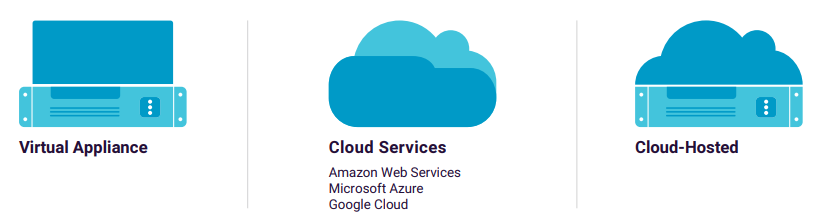

- Esnek Dağıtım Seçenekleri: Endpoint Protector, şirketin ihtiyaçlarına ve mevcut altyapısına bağlı olarak çeşitli şekillerde dağıtılabilir. Bir client-server mimarisi sayesinde kurulumu kolaydır ve web tabanlı arayüzden merkezi olarak yönetilir. Virtual Appliance’ın yanı sıra sunucu tarafımızdan ve Amazon Web Services, Microsoft Azure veya Google Cloud gibi büyük bulut altyapılarında barındırılabilir.

Yerel hesaplar, şirket içi Active Directory (AD) kimlik doğrulaması, Azure AD ve OKTA Çoklu Oturum Açma (SSO) dahil olmak üzere birden fazla oturum açma seçeneği mevcuttur ve yöneticiler için daha basit ve daha kolay kontrol sağlar. Çok faktörlü kimlik doğrulama (MFA) da mümkündür.

Device Control, Content Aware Protection, Enforced Encryption ve eDiscovery farklı cihazlarda çalışan bilgisayarlar için kullanılabilir. Windows, macOS ve Linux sürümleri ve dağıtımları.

- Platformlar Arası Koruma: Endpoint Protector, Windows, macOS ve Linux bilgisayarlar için aynı güvenlik özelliklerini ve koruma düzeyini sunar. Ayrıca, Arm tabanlı M1 işlemcili Apple cihazlarını da destekler.

- Ayrıntılı Politikalar: Çıkarılabilir aygıtlar ve çevresel bağlantı noktaları için detaylı erişim haklarına ek olarak, kullanıcılar, bilgisayarlar ve gruplar için özelleştirilmiş güvenlik politikaları kolayca tanımlanabilir.

SONUÇ

DLP (Data Loss Prevention) çözümleri, kuruluşların veri güvenliğini sağlama ve siber saldırılara karşı koruma konusundaki kritik rolünü üstlenir. Doğru bir DLP çözümünün seçimi, kuruluşların veri varlıklarını korumak ve uyumluluk gereksinimlerini karşılamak için önemli bir adımdır. Ancak, bu çözümler kullanıcıların bilinçli ve sorumlu davranması olmadan tam koruma sağlayamaz. Dolayısıyla, veri güvenliğinin sağlanması her kullanıcının sorumluluğundadır ve DLP yazılımları bu süreçte güçlü bir araç olarak işlev görür. Kullanıcılar, DLP yazılımını etkin bir şekilde kullanarak veri güvenliğini en üst düzeye çıkarabilir ve kuruluşlarını veri güvenliği ihlallerinden koruyabilir.